本篇介紹 RB2011 UAS-2HnD-IN 開箱介紹,之後再來進行效能測試。

產品規格如下表:

| Details | |

|---|---|

| Product code | RB2011UAS-2HnD-IN |

| CPU speed | 600MHz |

| SFP DDMI | No |

| RAM | 128MB |

| LAN ports | 5 |

| Gigabit | 5 |

| MiniPCI | 0 |

| Integrated Wireless | yes |

| Wireless standards | 802.11b/g/n |

| USB | microUSB |

| Power Jack | 8-28V DC |

| 802.3af support | No |

| PoE | 8-28V DC on Ether1 |

| Voltage Monitor | Yes |

| PCB temperature monitor | Yes |

| CPU temperature monitor | No |

| Dimensions | 214mm x 86mm for PCB |

| Operating System | RouterOS |

| Temperature range | -35C to +65C |

| RouterOS License | L5 |

| Antenna gain | 4dbi |

| Current Monitor | No |

| TX power | 30dBm |

| CPU | Atheros AR9344 |

| Max Power consumption | 11W |

| SFP ports | 1 |

官方測試的效能數據:

| RB2011UAS-2HnD-IN | 100M + Gigabit Ethernet port test (600Mhz) | RouterOS v6.0rc5 | |||||

| Mode | Configuration | 64 byte | 512 byte | 1518 byte | |||

| kpps | Mbps | kpps | Mbps | kpps | Mbps | ||

| Bridging | none (fast path) | 269.6 | 176.9 | 232 | 983.7 | 122 | 1499.1 |

| Bridging | 25 Bridge filter rules | 87.6 | 57.5 | 86 | 364.6 | 83.6 | 1027.3 |

| Routing | none (fast path) | 226.9 | 148.8 | 210 | 890.4 | 122 | 1499.1 |

| Routing | 25 Simple Queues) | 106.6 | 69.9 | 103.9 | 440.5 | 100.5 | 1234.9 |

| Routing | 25 IP filter rules | 60.5 | 39.7 | 59.6 | 252.7 | 56.8 | 698.0 |

原廠盒裝正面,MikroTik 的包裝都差不多,感覺蠻環保的。

此篇為 Windows 使用 PPTP Client (VPN Client) 設定方式教學。

如果不了解什麼是 VPN,可以參考這篇:

https://zh.wikipedia.org/wiki/%E8%99%9B%E6%93%AC%E7%A7%81%E4%BA%BA%E7%B6%B2%E8%B7%AF

以下開始教你使用 Windows 7 設定 PPTP Client (VPN Client),Windows XP 設定方式差不多,自行轉換囉:

首先選擇 開始 > 控制台:

之前介紹了這篇:

MikroTik RouterOS 設定指定 Port 對外 Port Mapping 虛擬伺服器 (固定IP、Static IP) 多 WAN 適用

MikroTik RouterOS 設定指定 Port 對外 Port Mapping 虛擬伺服器 (PPPoE、ADSL、Cable網路、DHCP) 單一 WAN 適用

但是會發現內部網路,無法讀取 Port Mapping 虛擬伺服器,但是外部網路正常,這是因為 NAT Loopback 的關係,造成無法讀取內部伺服器。

下圖是從外部連線到伺服器,使用者連線到 210.1.2.3,然後透過 RouterOS 轉換到 192.168.1.2,取得資料後回傳到 RouterOS 轉換為 210.1.2.3 再送出到使用者電腦。

下圖是從內部連線到伺服器,使用者連線到 210.1.2.3,然後透過 RouterOS 轉換到 192.168.1.2,取得資料後回傳到 RouterOS 轉換為 210.1.2.3 ,這時就產生無法回傳的狀況。

這篇介紹 RB750G-2HnD 開箱,之後會再介紹效能測試。

產品規格如下表:

| Details | |

|---|---|

| Product code | RB751G-2HnD |

| CPU speed | 400MHz |

| RAM | 64MB |

| LAN ports | 5 |

| Gigabit | Yes |

| MiniPCI | 0 |

| Integrated Wireless | 1 |

| Wireless standards | 802.11b/g/n |

| USB | 1 |

| Power Jack | 8-30V DC |

| 802.3af support | No |

| PoE | 8-30V DC on Ether1 |

| Voltage Monitor | No |

| PCB temperature monitor | No |

| CPU temperature monitor | No |

| Dimensions | 113x138x29mm |

| Operating System | RouterOS |

| Temperature range | -20C...+50C |

| RouterOS License | L4 |

| Antenna gain | 2x2 MIMO PIF antennas, max gain 2.5dBi; external MMCX option |

| Current Monitor | No |

| TX power | 30dBm |

| CPU | Atheros AR7242 |

| Max Power consumption | 13W |

官方測試的效能數據:

| RB751G-2HnD | Gigabit Ethernet test (400Mhz) | RouterOS v6.0rc6 | |||||

| Mode | Configuration | 64 byte | 512 byte | 1518 byte | |||

| kpps | Mbps | kpps | Mbps | kpps | Mbps | ||

| Bridging | none (fast path) | 194.0 | 127.3 | 178.4 | 756.6 | 81.2 | 997.8 |

| Bridging | 25 Bridge filter rules | 53.7 | 35.2 | 52.3 | 221.9 | 51.5 | 633.0 |

| Routing | none (fast path) | 183.7 | 120.5 | 167.0 | 708.1 | 81.2 | 997.8 |

| Routing | 25 Simple Queues) | 92.8 | 60.8 | 88.5 | 375.1 | 81.2 | 997.8 |

| Routing | 25 IP filter rules | 37.5 | 24.6 | 38.4 | 162.6 | 37.6 | 462.4 |

新增以下防火牆條件,即可防止 RouterOS 的 SSH 被猜密碼!

/ip firewall filter add chain=input protocol=tcp dst-port=21,22,23,8291 src-address-list=login_blacklist action=drop comment="drop login brute forcers 1" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage5 action=add-src-to-address-list address-list=login_blacklist address-list-timeout=1d comment="drop login brute forcers 2" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage4 action=add-src-to-address-list address-list=login_stage5 address-list-timeout=1m comment="drop login brute forcers 3" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage3 action=add-src-to-address-list address-list=login_stage4 address-list-timeout=1m comment="drop login brute forcers 4" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage2 action=add-src-to-address-list address-list=login_stage3 address-list-timeout=1m comment="drop login brute forcers 5" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage1 action=add-src-to-address-list address-list=login_stage2 address-list-timeout=1m comment="drop login brute forcers 6" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new action=add-src-to-address-list address-list=login_stage1 address-list-timeout=1m comment="drop login brute forcers 7" disabled=no

新增以下防火牆條件,即可防止 RouterOS 被掃描 Port!

/ip firewall filter add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="Port scanners to list" disabled=no add chain=input protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="NMAP FIN Stealth scan" add chain=input protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="SYN/FIN scan" add chain=input protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="SYN/RST scan" add chain=input protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="FIN/PSH/URG scan" add chain=input protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="ALL/ALL scan" add chain=input protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="NMAP NULL scan" add chain=input src-address-list="port scanners" action=drop comment="dropping port scanners" disabled=no

當您設定完 PPTP VPN Server 後,如果設定用戶為 固定 IP,就會發生如果異常斷線,有時 RouterOS 不會做 IP 清理動作,就會造成 IP 占用,用戶無法連線的狀況發生,這時候只要新增 Script 定時執行,即可定時刪除失效的 IP 名單。

#將無效 IP 位址列出

:foreach x in=[ /ip address find invalid=yes ] do={

#刪除無效 IP 位址

/ip address remove $x

}接下來只需要將 Script 加入排程,定時執行就可以了!

如不會 新增 或 加入排程,就麻煩參考我的其他篇! 方法如下

只需要將 Script 換掉即可: http://blog.cscworm.net/?p=2480

Proxy就是在網路上的某一部主機,提供一定容量的硬碟空間,供眾多的網路使用者作為cache之用。

如果你設定了Proxy Server,那麼你在向網路上的其他主機擷取資源時(包括WWW、FTP以及GOPHER),都會透過這部主機。

也就是說,你不論要連往哪裡,其實都是只連結到這部主機,再由它向真正載有資訊的主機提出資料擷取的要求。

Proxy收到你的要求之後,會先檢查自己的硬碟上有沒有你要的資料。

如果有,他會跟真正的主機核對檔案的大小跟日期,如果檔案並沒有更新的話,就直接把硬碟裡的資料吐給你。

如果比對日期跟檔案大小發現檔案已有更動的話,或者是搜尋硬碟後發現你要的資料它根本沒有的話,就會向遠端主機擷取你要的資料,存到Proxy自己的硬碟裡,然後再吐給你。

所以不論Proxy上面有沒有你的資料,Proxy都會負責把它找給你。

因此你的機器本身並沒有跟Proxy以外的主機做溝通。

使用 Winbox 登入 Router OS ,選擇選項 IP > Web Proxy:

本篇讓 RouterOS 透過 NTP 自動同步時間。

使用 Winbox 登入 Router OS ,選擇選項 System > Clock:

選擇 Time 分類項,將 Time Zone Name 選擇為您的地點,例如:Asia / Taipei。

虛擬私人網路,亦稱為虛擬專用網路(英文︰Virtual Private Network,簡稱VPN),是一種常用於連接中、大型企業或團體與團體間的私人網路的通訊方法。

虛擬私人網路的訊息透過公用的網路架構(例如:網際網路)來傳送內聯網的網路訊息。

※簡單來說 PPTP (VPN) 就是讓你可以從外部網路,連線回 公司 或 家中 使用內部網路資源。

首先您的 RouterOS 的 WAN Port 必須已經設定完成,可正常連線上網,設定方式可參考之前的文章。

ADSL用戶 (PPPoE):http://blog.cscworm.net/?p=1853

Cable用戶 (DHCP Client):http://blog.cscworm.net/?p=1821

固定IP (Static IP):http://blog.cscworm.net/?p=1843

開始設定:

設定 PPTP Server 的 IP 分配範圍:

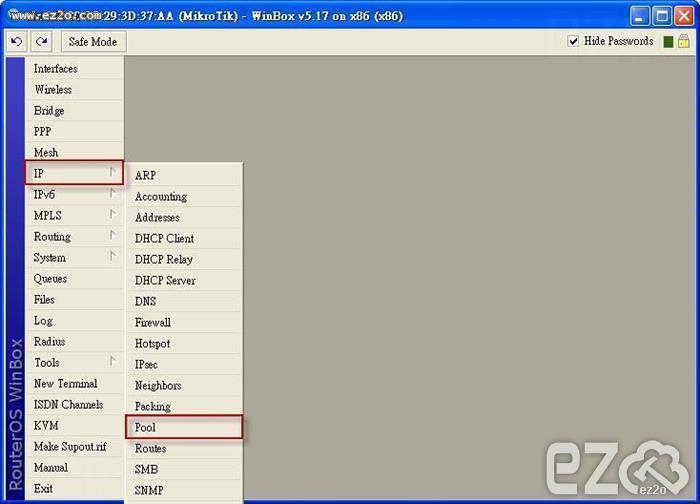

使用 Winbox 登入 Router OS ,選擇選項 IP > Pool: