新增以下防火牆條件,即可防止 RouterOS 的 SSH 被猜密碼!

/ip firewall filter add chain=input protocol=tcp dst-port=21,22,23,8291 src-address-list=login_blacklist action=drop comment="drop login brute forcers 1" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage5 action=add-src-to-address-list address-list=login_blacklist address-list-timeout=1d comment="drop login brute forcers 2" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage4 action=add-src-to-address-list address-list=login_stage5 address-list-timeout=1m comment="drop login brute forcers 3" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage3 action=add-src-to-address-list address-list=login_stage4 address-list-timeout=1m comment="drop login brute forcers 4" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage2 action=add-src-to-address-list address-list=login_stage3 address-list-timeout=1m comment="drop login brute forcers 5" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new src-address-list=login_stage1 action=add-src-to-address-list address-list=login_stage2 address-list-timeout=1m comment="drop login brute forcers 6" disabled=no add chain=input protocol=tcp dst-port=21,22,23,8291 connection-state=new action=add-src-to-address-list address-list=login_stage1 address-list-timeout=1m comment="drop login brute forcers 7" disabled=no

新增以下防火牆條件,即可防止 RouterOS 被掃描 Port!

/ip firewall filter add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="Port scanners to list" disabled=no add chain=input protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="NMAP FIN Stealth scan" add chain=input protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="SYN/FIN scan" add chain=input protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="SYN/RST scan" add chain=input protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="FIN/PSH/URG scan" add chain=input protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="ALL/ALL scan" add chain=input protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="NMAP NULL scan" add chain=input src-address-list="port scanners" action=drop comment="dropping port scanners" disabled=no

※本篇是在家中環境測試,周圍有非常多無線基地台,大約20幾個,所以算是干擾非常嚴重的地方。測試數據並不代表會與您的環境相同,數據僅供參考。

以下就是今天測試的主角 TP-Link 1043ND 及 corega CG-WLBARN20:

TP-Link 1043ND 的天線數量 和 天線尺寸 都大於 corega CG-WLBARN20。

最接近AP的距離,大約正前方 2 公尺,可以發現 corega CG-WLBARN20 的訊號大於 TP-Link 1043ND,不過落差並不大。

盒子正面

盒子側邊

本篇教大家自製紅外線USB網眼,使用的產品為 Microsoft LifeCam VX-3000。

※注意此教學需破壞產品,破壞後即失去保固,請自行斟酌是否使用!

本篇是改裝全新產品,所以順便拍了幾張當開箱文。

盒子正面

盒子背面

盒子正面,右上部是透明的,可以直接看到產品。

產品資訊 及 序號

盒子正面,看起來很像不錯...

盒子背面,產品說明

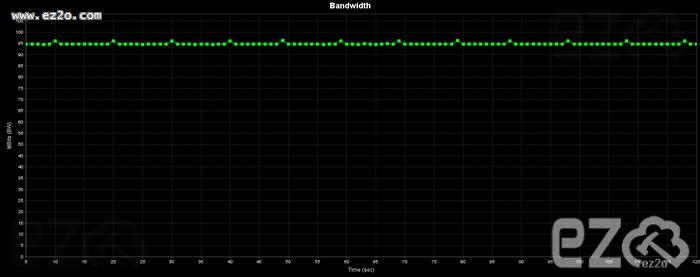

有線網路 對 有線網路 速度測試:

速度約為 94.8Mbps,算是非常的優良。

此篇將 TP-Link 841N 刷機 為 DD-WRT,並且測試 VPN 效能。

首先設定 VPN 伺服器:

伺服器IP:輸入你的分享器內網IP,不是外網IP喔!例如:192.168.1.1

用戶端IP(s):輸入你的分享器網段IP,例如:192.168.1.200-250

CHAP-Secrets:輸入VPN用戶的帳號及密碼,例如:

aaa * bbb *

ccc * ddd *

※ 以上表示 建立兩個帳號,一個帳號為 aaa 密碼為 bbb,另一個帳號為 ccc 密碼為 ddd,帳號密碼中間用 * 相隔,並且前後空白!